Mac이 새로운 Silver Sparrow 맬웨어에 감염되었을 때 알아야 할 모든 것 (09.15.25)

Mac이 멀웨어로부터 안전하다고 생각되면 다시 생각해보십시오. 맬웨어 작성자는 macOS를 포함한 다양한 플랫폼의 취약성을 악용하는 데 능숙 해졌습니다. 이는 Shlayer 멀웨어 및 Top Results 멀웨어를 포함하여 Mac을 대상으로 한 이전 멀웨어 감염에서 분명합니다.

Silver Sparrow macOS Malware 란 무엇입니까?최근 Red Canary, Malwarebytes 및 VMware Carbon Black 보안 연구자들은 전 세계적으로 40,000 개 이상의 Mac을 감염시킨 새로운 macOS 맬웨어를 발견했습니다. 이 새로운 위협의 이름은 Silver Sparrow입니다. Malwarebytes에 따르면 악성 코드는 미국, 영국, 캐나다, 프랑스, 독일 등 153 개국에 퍼져 있습니다. 이 40,000 개 중 몇 개가 M1 Mac인지 확실하지 않으며 배포판이 어떻게 생겼는지 정확히 알 수 없습니다.

연구자들은 Silver Sparrow가 감염된 기기에 상당히 심각한 위협을가하더라도 일반적인 macOS 애드웨어에서 흔히 예상되는 악의적 인 행동을 나타내지 않는다고 지적했습니다. 보안 전문가는 멀웨어가 무엇을하도록 설계되었는지 모르기 때문에 멀웨어를 더욱 당황스럽게 만듭니다.

그러나 연구원들은 악성 소프트웨어가 언제든지 악성 페이로드를 제공 할 준비가되어 있다는 사실을 발견했습니다. 조사 결과 Silver Sparrow macOS 멀웨어 변종은 감염된 기기에 악성 페이로드를 전달한 적이 없지만 영향을받은 Mac 사용자에게 휴면 동작에도 불구하고 여전히 심각한 위험을 초래한다고 경고했습니다.

연구자들은 Silver Sparrow가 추가적인 악성 페이로드를 제공하는 것을 관찰하지 못했지만 M1 칩 호환성, 글로벌 도달 범위, 높은 감염률 및 운영 성숙도로 인해 Silver Sparrow가 상당히 심각한 위협이됩니다. 보안 전문가들은 또한 Mac 맬웨어가 Intel 및 Apple Silicon 프로세서와 모두 호환된다는 사실을 발견했습니다.

다음은 Silver Sparrow 맬웨어의 진화에 대한 대략적인 타임 라인입니다.

- 8 월 2020 년 8 월 18 일 : 맬웨어 버전 1 (비 M1 버전) 콜백 도메인 api.mobiletraits [.] com 생성됨

- 2020 년 8 월 31 일 : 바이러스 토탈에 제출 된 맬웨어 버전 1 (비 M1 버전)

- 2020 년 9 월 2 일 : VirusTotal에 제출 된 맬웨어 버전 2 실행 중에 보이는 version.json 파일

- 2020 년 12 월 5 일 : 맬웨어 버전 2 (M1 버전) 콜백 도메인 생성 api.specialattributes [.] com 생성

- 2021 년 1 월 22 일 : VirusTotal에 제출 된 PKG 파일 버전 2 (M1 바이너리 포함)

- 2021 년 1 월 26 일 : Red Canary, Silver Sparrow 맬웨어 버전 1 감지

- 2021 년 2 월 9 일 : Red Canary, Silver Sparrow 맬웨어 버전 2 (M1 버전) 감지

보안 회사 Red Canary는 새로운 M1 프로세서가 장착 된 Mac을 대상으로하는 새로운 맬웨어를 발견했습니다. 이 악성 코드의 이름은 Silver Sparrow이며 macOS Installer Javascript API를 사용하여 명령을 실행합니다. 알아야 할 사항은 다음과 같습니다.

아무도 확실히 알지 못합니다. Mac에서 Silver Sparrow는 한 시간에 한 번씩 서버에 연결합니다. 보안 연구원들은 주요 공격에 대비할 수 있다고 우려하고 있습니다.

보안 회사 인 Red Canary는 Silver Sparrow가 아직 악성 페이로드를 제공했지만 상당히 심각한 위협이 될 수 있다고 생각합니다.

p>

멀웨어는 Apple의 M1 칩에서 실행되기 때문에 눈에 띄게되었습니다. 그렇다고 범죄자들이 M1 Mac을 구체적으로 표적으로 삼고 있음을 의미하는 것은 아니며 M1 Mac과 Intel Mac이 모두 감염 될 수 있음을 의미합니다.

알려진 것은 감염된 컴퓨터가 한 시간에 한 번 서버에 접속한다는 것입니다. , 따라서 주요 공격에 대한 일종의 준비 일 수 있습니다.

멀웨어는 Mac OS Installer Javascript API를 사용하여 명령을 실행합니다.

보안 회사는 지금까지 그렇게 할 수 없었습니다. 명령이 어떻게 더 나아가는지 결정하고 따라서 Silver Sparrow가 위협을 가하는 정도는 아직 알려지지 않았습니다. 그럼에도 불구하고 보안 회사는 맬웨어가 심각하다고 생각합니다.

Apple 측에서 회사는 Silver Sparrow 맬웨어와 관련된 패키지에 서명하는 데 사용 된 인증서를 취소했습니다.

Apple의 공증 서비스에도 불구하고 macOS 악성 코드 개발자는 MacBook Pro, MacBook Air, Mac Mini와 같은 최신 ARM 칩을 사용하는 제품을 포함하여 Apple 제품을 성공적으로 표적으로 삼았습니다.

Apple은 선도적 인 "사용자 보호 메커니즘을 갖추고 있지만 맬웨어 위협은 계속해서 재 부상하고 있습니다.

사실 위협 행위자들은 이미 유아기의 M1 칩을 표적으로 삼아 게임보다 앞서있는 것 같습니다. 이는 많은 합법적 인 개발자가 애플리케이션을 새로운 플랫폼으로 이식하지 않았음에도 불구하고 마찬가지입니다.

Silver Sparrow macOS 맬웨어는 Intel 및 ARM 용 바이너리를 제공하고 AWS 및 Akamai CDN을 사용합니다.

연구자들은 Silver를 설명했습니다. Sparrow의 작업은 "Clipping Silver Sparrow 's wings : Outing macOS Malware before it take flight"블로그 게시물에 게재되었습니다.

새로운 악성 코드는 Intel x86_64 프로세서와 Mach-O를 대상으로하는 Mach-object 형식의 두 가지 바이너리로 존재합니다. M1 Mac 용으로 설계된 바이너리

macOS 악성 코드는 "update.pkg"또는 "updater.pkg"라는 Apple 설치 프로그램 패키지를 통해 설치됩니다.

아카이브에는 설치 스크립트가 실행되기 전에 실행되는 JavaScript 코드가 포함되어있어 사용자에게 프로그램은 "소프트웨어 설치 가능 여부를 결정합니다."

사용자가 동의하면 JavaScript 코드가 verx.sh라는 스크립트를 설치합니다. Malwarebytes에 따르면 시스템이 이미 감염 되었기 때문에이 시점에서 설치 프로세스를 중단하는 것은 소용이 없습니다.

설치되면 스크립트는 매시간 명령 및 제어 서버에 연결하여 실행할 명령 또는 바이너리를 확인합니다.

명령 및 제어 센터는 Amazon Web Services (AWS) 및 Akamai 콘텐츠 전송 네트워크 (CDN) 인프라에서 실행됩니다. 연구원들은 클라우드 인프라를 사용하면 바이러스를 차단하기가 더 어려워 진다고 말했습니다.

놀랍게도 연구원들은 최종 페이로드의 배포를 감지하지 못했기 때문에 악성 코드의 궁극적 인 목표를 미스터리로 만들었습니다.

p>

그들은 멀웨어가 특정 조건이 충족되기를 기다리고있을 수 있다고 지적했습니다. 마찬가지로 보안 연구원의 모니터링을 감지하여 악성 페이로드 배포를 방지 할 수 있습니다.

실행되면 Intel x86_64 바이너리는 "Hello World"를 인쇄하고 Mach-O 바이너리는 "You did it !”

연구자들은 악의적 인 행동을 보이지 않았기 때문에 "bystander 바이너리"라고 명명했습니다. 또한 macOS 멀웨어에는 자체 제거 메커니즘이있어 스텔스 기능을 추가합니다.

그러나 그들은 감염된 장치에서자가 제거 기능이 사용 된 적이 없다고 지적했습니다. 또한 악성 코드는 설치 후 다운로드 한 img URL을 검색합니다. 그들은 맬웨어 개발자가 어떤 배포 채널이 가장 효과적인지 추적하기를 원한다고 주장했습니다.

연구자들은 악성 코드가 어떻게 전달되었는지 파악할 수 없었지만 가능한 배포 채널에는 가짜 플래시 업데이트, 불법 복제 소프트웨어, 악성 광고 또는 합법적 인 앱이 포함됩니다.

사이버 범죄자들은 공격 규칙을 정의합니다. 전술이 완전히 명확하지 않더라도 그들의 전술을 방어하기 위해 우리에게 달려 있습니다. 이것이 macOS를 표적으로하는 새로 확인 된 맬웨어 인 Silver Sparrow의 상황입니다. 현재로서는 그다지 큰 역할을하는 것 같지는 않지만 방어해야 할 전술에 대한 통찰력을 제공 할 수 있습니다.

Silver Sparrow Malware의 기술 사양

연구원들의 조사에 따르면 Silver Sparrow 악성 코드에는 "버전 1"과 "버전 2"라는 두 가지 버전이 있습니다.

멀웨어 버전 1

- 파일 이름 : updater.pkg (v1 용 설치 프로그램 패키지)

- MD5 : 30c9bc7d40454e501c358f77449071aa

멀웨어 버전 2

- 파일 이름 : update .pkg (v2 용 설치 프로그램 패키지)

- MD5 : fdd6fb2b1dfe07b0e57d4cbfef9c8149

다운로드 URL 및 스크립트 댓글의 변경을 제외하고 두 멀웨어 버전의 주요 차이점은 단 하나뿐입니다. 첫 번째 버전에는 Intel x86_64 아키텍처 용으로 컴파일 된 Mach-O 바이너리 만 포함되었고 두 번째 버전에는 Intel x86_64 및 M1 ARM64 아키텍처 용으로 컴파일 된 Mach-O 바이너리가 포함되었습니다. 이것은 M1 ARM64 아키텍처가 새롭고 새로운 플랫폼에 대해 발견 된 위협이 거의 없기 때문에 중요합니다.

Mach-O 컴파일 된 바이너리는 아무 작업도 수행하지 않는 것 같아서 "방문자"라고합니다. 바이너리.”

Silver Sparrow는 어떻게 배포됩니까?보고서에 따르면 많은 macOS 위협은 Adobe Flash Player와 같은 합법적 인 응용 프로그램 또는 업데이트로 가장하여 PKG 또는 DMG 형식의 독립된 단일 설치 프로그램으로 악성 광고를 통해 배포됩니다. 그러나이 경우 공격자는 두 가지 개별 패키지 인 updater.pkg 및 update.pkg로 맬웨어를 배포했습니다. 두 버전 모두 실행에 동일한 기술을 사용하며 방관자 바이너리 컴파일 만 다릅니다.

Silver Sparrow의 한 가지 독특한 점은 설치 프로그램 패키지가 macOS Installer JavaScript API를 활용하여 의심스러운 명령을 실행한다는 것입니다. 일부 합법적 인 소프트웨어도이 작업을 수행하지만 맬웨어에 의해 수행되는 것은 이번이 처음입니다. 이는 일반적으로 명령을 실행하기 위해 사전 설치 또는 사후 설치 스크립트를 사용하는 악성 macOS 설치 프로그램에서 일반적으로 관찰되는 동작과의 차이입니다. 사전 설치 및 사후 설치의 경우 설치는 다음과 같은 특정 원격 분석 패턴을 생성합니다.

- 상위 프로세스 : package_script_service

- 프로세스 : bash, zsh, sh, Python, 또는 다른 인터프리터

- 명령 줄 : 사전 설치 또는 사후 설치 포함

이 원격 분석 패턴은 합법적 인 소프트웨어도 스크립트를 사용하기 때문에 그 자체로 악성의 높은 충실도 지표는 아니지만 일반적으로 설치 전 및 설치 후 스크립트를 사용하여 설치 프로그램을 안정적으로 식별합니다. Silver Sparrow는 패키지 파일의 배포 정의 XML 파일에 JavaScript 명령을 포함한다는 점에서 악성 macOS 설치 프로그램에서 예상되는 것과 다릅니다. 이렇게하면 다른 원격 분석 패턴이 생성됩니다.

- 상위 프로세스 : 설치 프로그램

- 프로세스 : bash

사전 설치 및 사후 설치 스크립트와 마찬가지로이 원격 분석 패턴은 자체적으로 악의적 인 동작을 식별하기에 충분하지 않습니다. 설치 전 및 설치 후 스크립트에는 실제로 실행되는 항목에 대한 단서를 제공하는 명령 줄 인수가 포함되어 있습니다. 반면에 악성 JavaScript 명령은 합법적 인 macOS 설치 프로그램 프로세스를 사용하여 실행되며 설치 패키지의 내용이나 해당 패키지가 JavaScript 명령을 사용하는 방식에 대한 가시성을 거의 제공하지 않습니다.

멀웨어가 update.pkg 또는 updater.pkg라는 Apple 설치 프로그램 패키지 (.pkg 파일)를 통해 설치되었습니다. 그러나 이러한 파일이 사용자에게 어떻게 전달되었는지는 알 수 없습니다.

이러한 .pkg 파일에는 설치가 실제로 시작되기 전에 코드가 맨 처음에 실행되는 방식으로 JavaScript 코드가 포함되어 있습니다. . 그런 다음 사용자에게 "소프트웨어를 설치할 수 있는지 확인하기 위해"프로그램을 실행하도록 허용할지 묻는 메시지가 표시됩니다.

Silver Sparrow의 설치 프로그램은 사용자에게 다음과 같이 말합니다.

“이 패키지는 소프트웨어를 설치할 수 있는지 확인하는 프로그램을 실행합니다.”

이는 계속을 클릭 한 다음 더 잘 생각하고 설치 프로그램을 종료하면 너무 늦을 것입니다. 이미 감염된 상태입니다.

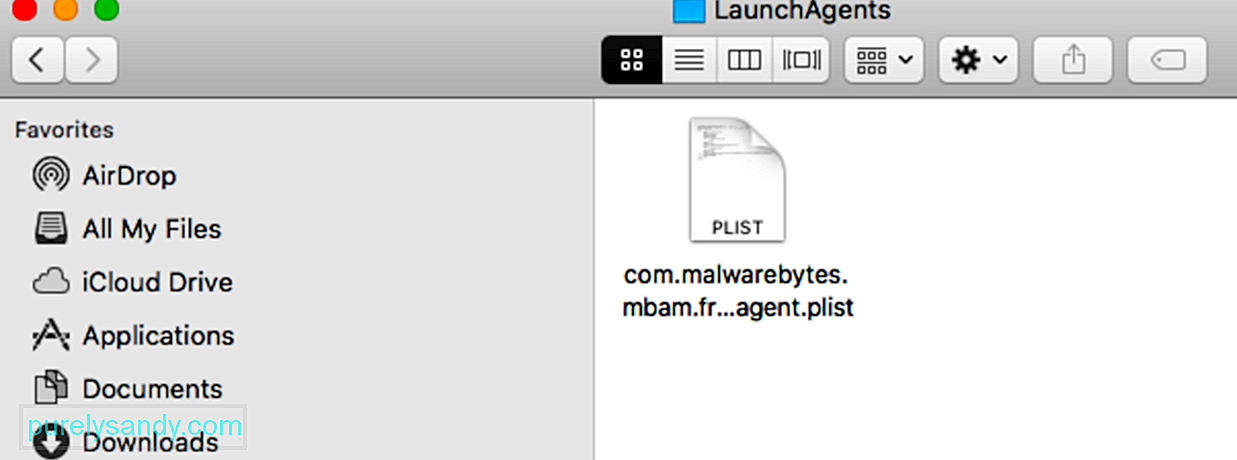

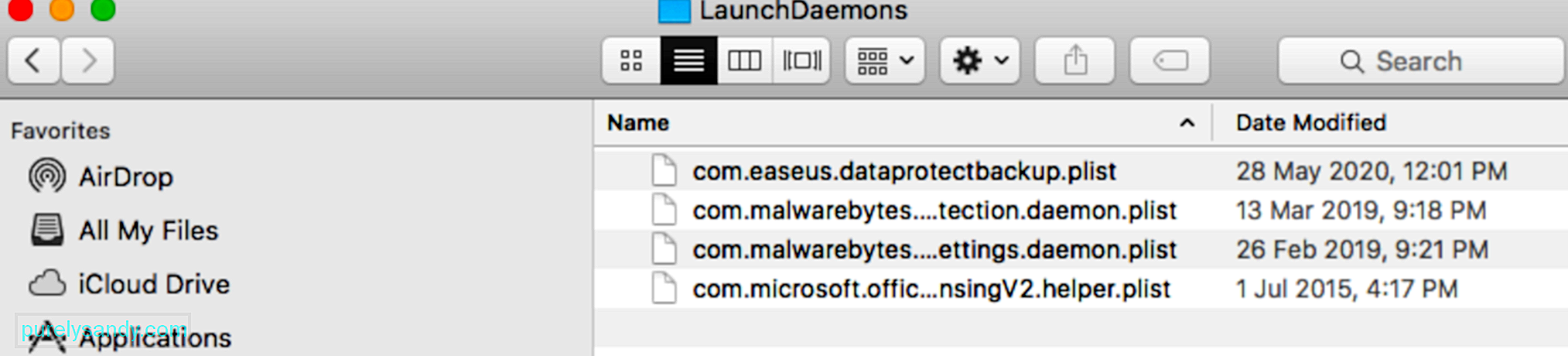

악의적 인 활동의 또 다른 징후는 Mac에 LaunchAgent를 생성하는 PlistBuddy 프로세스였습니다.

LaunchAgent는 macOS 초기화 시스템, 주기적으로 또는 자동으로 작업을 실행합니다. 엔드 포인트의 모든 사용자가 작성할 수 있지만 일반적으로 작성하는 사용자로도 실행됩니다.

macOS에서 속성 목록 (plists)을 만드는 방법은 여러 가지가 있으며 해커는 필요에 따라 다른 방법을 사용하기도합니다. 이러한 방법 중 하나는 LaunchAgent를 포함하여 엔드 포인트에서 다양한 속성 목록을 만들 수있는 기본 제공 도구 인 PlistBuddy를 사용하는 것입니다. 때로는 해커가 PlistBuddy를 사용하여 지속성을 설정하고 이렇게하면 파일의 모든 속성이 작성하기 전에 명령 줄에 표시되므로 방어자가 EDR을 사용하여 LaunchAgent의 내용을 쉽게 검사 할 수 있습니다.

Silver Sparrow 's 경우, 다음은 plist의 내용을 작성하는 명령입니다.

- PlistBuddy -c“Add : Label string init_verx”~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c“Add : RunAtLoad bool true”~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c“Add : StartInterval integer 3600”~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c“Add : ProgramArguments array”~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c“Add : ProgramArguments : 0 string '/ bin / sh'”~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c“Add : ProgramArguments : 1 string -c”~ /Library/Launchagents/init_verx.plist

LaunchAgent Plist XML은 다음과 유사합니다.

Label

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“~ / Library / Application \\ Support / verx_updater / verx. sh”[timestamp] [다운로드 된 plist의 데이터]

Silver Sparrow에는 디스크에 ~ / Library /._ insu가 있는지 확인하여 모든 지속성 메커니즘과 스크립트를 제거하는 파일 검사도 포함되어 있습니다. 파일이있는 경우 Silver Sparrow는 끝점에서 모든 구성 요소를 제거합니다. Malwarebytes (d41d8cd98f00b204e9800998ecf8427e)에서보고 된 해시는 ._insu 파일이 비어 있음을 나타냅니다.

if [-f ~ / Library /._ insu]

그런 다음

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

설치가 끝나면 Silver Sparrow는 두 개의 검색 명령을 실행하여 설치가 발생했음을 나타내는 curl HTTP POST 요청에 대한 데이터를 구성합니다. 하나는보고를 위해 시스템 UUID를 검색하고, 다른 하나는 원본 패키지 파일을 다운로드하는 데 사용 된 URL을 찾습니다.

sqlite3 쿼리를 실행하여 악성 코드는 PKG가 다운로드 한 원본 URL을 찾아 사이버 범죄자에게 성공적인 유통 채널에 대한 아이디어. 우리는 일반적으로 macOS에서 악성 애드웨어로 이런 종류의 활동을 볼 수 있습니다. sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'select LSQuarantineDataURLString from LSQuarantineEvent where LSQuarantineDataURLString like "[redacted]"order by LSQuarantineTimeStamp desc > Mac에서 Silver Sparrow 맬웨어를 제거하는 방법

Apple은 Silver Sparrow 멀웨어를 설치할 수있는 개발자 인증서를 재정의하기위한 조치를 신속하게 취했습니다. 따라서 더 이상 추가 설치가 불가능합니다.

Mac App Store 외부에서 다운로드 한 모든 소프트웨어는 공증을 받아야하므로 Apple의 고객은 일반적으로 맬웨어로부터 보호됩니다. 이 경우 맬웨어 작성자가 패키지에 서명하는 데 사용 된 인증서를 얻을 수 있었던 것 같습니다.

이 인증서가 없으면 맬웨어가 더 이상 컴퓨터를 감염시킬 수 없습니다.

Silver Sparrow를 감지하는 또 다른 방법은 지표의 존재를 검색하여 Silver Sparrow 감염 여부를 확인하는 것입니다.

- PlistBuddy가 실행중인 것으로 보이는 프로세스를 찾습니다. LaunchAgents 및 RunAtLoad 및 true가 포함 된 명령 줄과 함께. 이 분석은 LaunchAgent 지속성을 설정하는 여러 macOS 맬웨어 제품군을 찾는 데 도움이됩니다.

- 다음을 포함하는 명령 줄과 함께 실행되는 sqlite3 인 것으로 보이는 프로세스를 찾습니다. LSQuarantine. 이 분석은 다운로드 된 파일에 대한 메타 데이터를 조작하거나 검색하는 여러 macOS 악성 코드 군을 찾는 데 도움이됩니다.

- 다음을 포함하는 명령 줄과 함께 컬이 실행되는 것으로 보이는 프로세스를 찾습니다. s3.amazonaws.com. 이 분석은 배포를 위해 S3 버킷을 사용하여 여러 macOS 맬웨어 군을 찾는 데 도움이됩니다.

이러한 파일이 있다는 것은 또한 장치가 Silver Sparrow 맬웨어 버전 1 또는 버전 2로 손상되었음을 나타냅니다. :

- ~ / Library /._ insu (멀웨어가 스스로 삭제하도록 알리는 데 사용되는 빈 파일)

- /tmp/agent.sh (설치 콜백을 위해 실행되는 셸 스크립트)

- /tmp/version.json (실행 흐름을 결정하기 위해 S3에서 다운로드 한 파일)

- /tmp/version.plist (version.json이 속성 목록으로 변환 됨)

멀웨어 버전 1 :

- 파일 이름 : updater.pkg (v1 용 설치 프로그램 패키지) 또는 업데이트 프로그램 (v1 패키지의 bystander Mach-O Intel 바이너리)

- MD5 : 30c9bc7d40454e501c358f77449071aa 또는 c668003c9c5b1689ba47a431512b03cc

- s3.amazonaws [.] com (v1 용 version.json을 보유하는 S3 버킷)

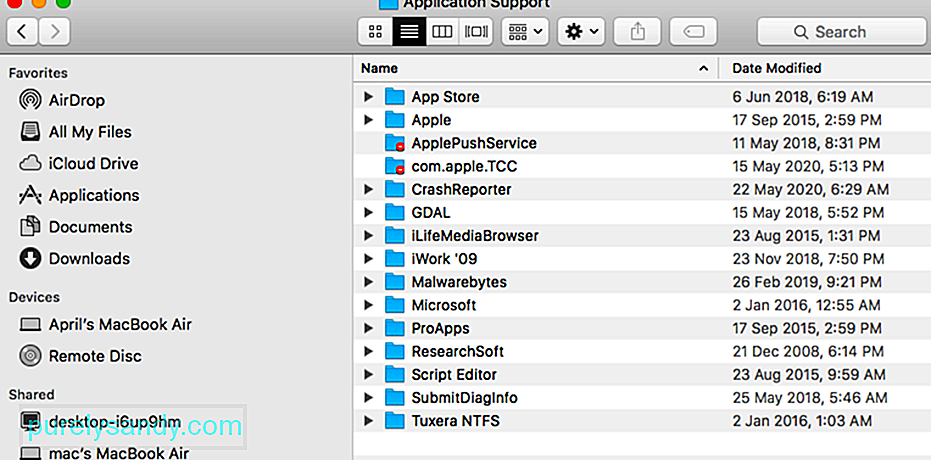

- ~ / Library / Application Support / agent_updater / agent.sh (1 시간마다 실행되는 v1 스크립트)

- / tmp / agent (분산 된 경우 최종 v1 페이로드를 포함하는 파일)

- ~ / Library / Launchagents / agent.plist (v1 지속성 메커니즘)

- ~ / Library / Launchagents / init_agent.plist (v1 지속성 메커니즘)

- 개발자 ID Saotia Seay (5834W6MYX3) – Apple에서 v1 방관자 바이너리 서명을 취소했습니다.

멀웨어 버전 2 :

- 파일 이름 : update.pkg (v2 용 설치 프로그램 패키지) 또는 tasker.app/Contents/MacOS/tasker(v2의 바이 스탠 더 Mach-O Intel 및 M1 바이너리)

- MD5 : fdd6fb2b1dfe07b0e57d4cbfef9c8149 또는 b370191228fef82635e39a137be470af82635e li>

- s3.amazonaws [.] com (v2 용 version.json을 보유하는 S3 버킷)

- ~ / Library / Application Support / verx_updater / verx.sh (1 시간마다 실행되는 v2 스크립트)

- / tmp / verx (배포 된 경우 최종 v2 페이로드가 포함 된 파일)

- ~ / Library / Launchagents / verx.plist (v2 지속성 메커니즘)

- ~ / Library / Launchagents / init_verx.plist (v2 지속성 메커니즘)

- 개발자 ID Julie Willey (MSZ3ZH74RK) – Apple이 v2 방관자 바이너리 서명을 취소했습니다.

Silver Sparrow 악성 코드를 삭제하려면 다음 단계를 따르세요.

1. 맬웨어 방지 소프트웨어를 사용하여 검사합니다.컴퓨터의 맬웨어에 대한 최상의 방어는 항상 Outbyte AVarmor와 같은 신뢰할 수있는 맬웨어 방지 소프트웨어입니다. 그 이유는 간단합니다. 맬웨어 방지 소프트웨어가 전체 컴퓨터를 검사하고 의심스러운 프로그램이 아무리 잘 숨겨져 있더라도 찾아서 제거합니다. 맬웨어를 수동으로 제거하면 작동 할 수 있지만 항상 무언가를 놓칠 가능성이 있습니다. 좋은 맬웨어 방지 프로그램은 그렇지 않습니다.

2. Silver Sparrow 프로그램, 파일 및 폴더를 삭제합니다.

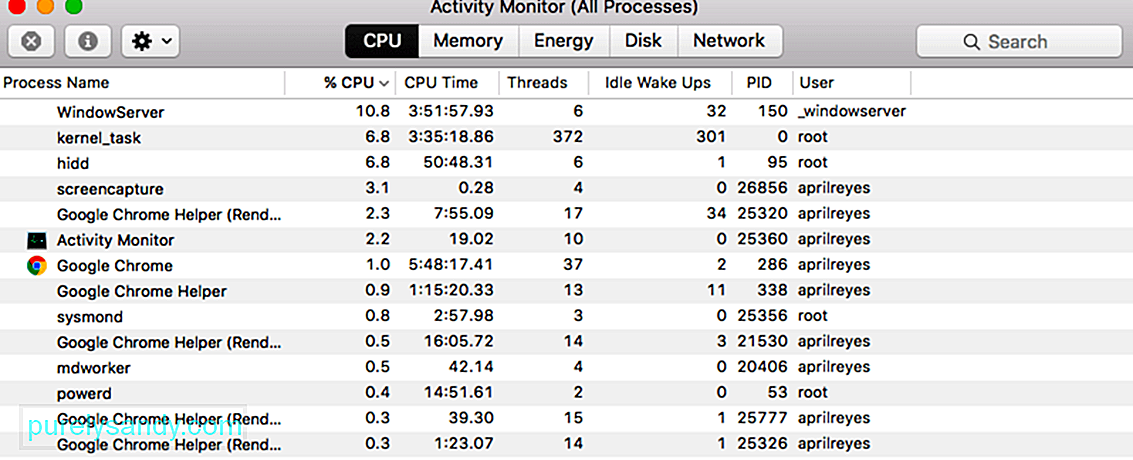

Mac에서 Silver Sparrow 악성 코드를 삭제하려면 먼저 Activity Monitor로 이동하여 의심스러운 프로세스를 제거하십시오. 그렇지 않으면 삭제하려고 할 때 오류 메시지가 표시됩니다. Activity Monitor로 이동하려면 다음 단계를 따르세요.

의심스러운 프로그램을 삭제 한 후 맬웨어 관련도 삭제해야합니다. 파일 및 폴더. 취해야 할 단계는 다음과 같습니다.

컴퓨터의 하드 드라이브에서 맬웨어를 수동으로 삭제 한 후 Top Results 브라우저 확장 프로그램도 제거해야합니다. 설정 & gt; 사용중인 브라우저의 확장을 사용하고 익숙하지 않은 확장을 제거합니다. 또는 브라우저를 기본값으로 재설정하면 확장 프로그램도 모두 제거됩니다.

요약Silver Sparrow 멀웨어는 오랜 시간이 지난 후에도 추가 페이로드를 다운로드하지 않기 때문에 미스테리로 남아 있습니다. 즉, 악성 코드가 무엇을하도록 설계되었는지 알지 못하기 때문에 Mac 사용자와 보안 전문가는 그 의미에 대해 의아해합니다. 악의적 인 활동이 없음에도 불구하고 멀웨어의 존재 자체는 감염된 장치에 위협이됩니다. 따라서 즉시 제거하고 모든 흔적을 삭제해야합니다.

YouTube 비디오: Mac이 새로운 Silver Sparrow 맬웨어에 감염되었을 때 알아야 할 모든 것

09, 2025